24/11/2006 @ 12:43:22: blietaer: Me suis fait scanné le derrière...

J'ai horreur des post "je crois que je me suis fait hacker!!!" mais bien...scanné et je voudrais votre avis.

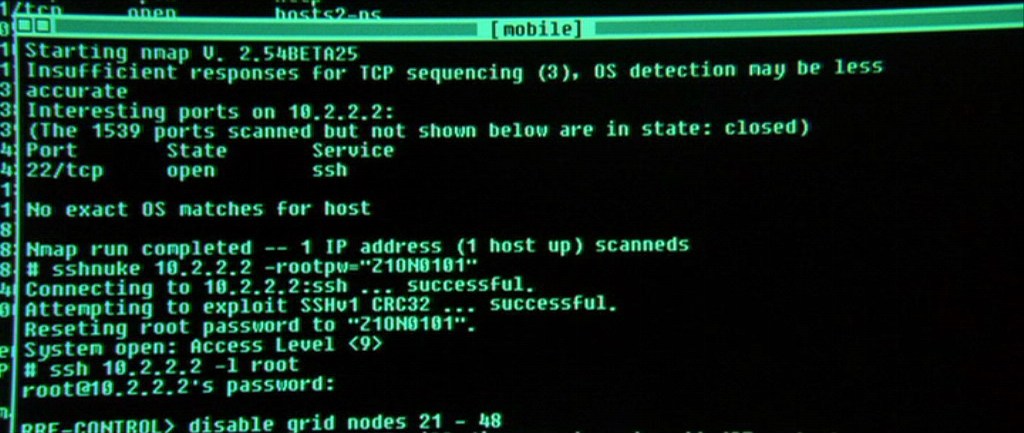

J'ai fait un remote update sur un server mercredi et... j'ai laissé le port 22-ssh ouvert depuis deux jours

Je mate un peu le auth.log

ARRRRGGHH!!

A 11h le 22, n premier crétin me fait un brute force (mais alors vraiment un stupide dico de A-Z)...d'après le log il est jamais passé (merci le password de fou que j'ai mis).

"

"

"

Failed password for invalid user teija from 202.28.25.82 port 33484 ssh2

Failed password for invalid user selma from 202.28.25.82 port 34432 ssh2

"

"

"

Ce qui m'inquiète plus c'est le crétin de 18h, qui a fait une chiée de trucs plus bizarrr:

C'est répété aussi un nombre conséquent, avec un dictionnaire (légèrement plus futé : "postmail", "webmaster", "root", "mail" , "cron",...)

Je ne vois pas non plus de trace de réussite...mais je ne connais pas ce genre d'attaque.

Apparemment, mon sshd lui le reconnait comme un "BREAK-IN ATTEMPT"

Ce sont des crétins qui joue avec un scanner de port, puis quand ils trouvent une machine avec le 22 ouvert, ils firent leur brute force et puis il se touchent sur une photo de Jessica Alba pour patienter?

j'ose pas imaginer le face-shot quand ils réussisent...

Et la question qui mérite ptet des baffes : dois-je porter plainte sur un site ou qqchose?

J'ai fait un remote update sur un server mercredi et... j'ai laissé le port 22-ssh ouvert depuis deux jours

Je mate un peu le auth.log

ARRRRGGHH!!

A 11h le 22, n premier crétin me fait un brute force (mais alors vraiment un stupide dico de A-Z)...d'après le log il est jamais passé (merci le password de fou que j'ai mis).

"

"

"

Failed password for invalid user teija from 202.28.25.82 port 33484 ssh2

Failed password for invalid user selma from 202.28.25.82 port 34432 ssh2

"

"

"

Ce qui m'inquiète plus c'est le crétin de 18h, qui a fait une chiée de trucs plus bizarrr:

reverse mapping checking getaddrinfo for h245-210-66-37.seed.net.tw failed - POSSIBLE BREAK-IN ATTEMPT!

C'est répété aussi un nombre conséquent, avec un dictionnaire (légèrement plus futé : "postmail", "webmaster", "root", "mail" , "cron",...)

Je ne vois pas non plus de trace de réussite...mais je ne connais pas ce genre d'attaque.

Apparemment, mon sshd lui le reconnait comme un "BREAK-IN ATTEMPT"

Ce sont des crétins qui joue avec un scanner de port, puis quand ils trouvent une machine avec le 22 ouvert, ils firent leur brute force et puis il se touchent sur une photo de Jessica Alba pour patienter?

j'ose pas imaginer le face-shot quand ils réussisent...

Et la question qui mérite ptet des baffes : dois-je porter plainte sur un site ou qqchose?

j'avais un ssh ouvert sur le 22 aussi

j'avais un ssh ouvert sur le 22 aussi  et j'ai eu également pas mal de tentatives de brute force

et j'ai eu également pas mal de tentatives de brute force  Mais moi j'ai envoyé un mail de plainte une fois contre une ip qui pourrissait vraiment mes logs et j'ai eu une réponse de l'isp du gus qui m'a dit qu'ils lui enverraient un avertissement

Mais moi j'ai envoyé un mail de plainte une fois contre une ip qui pourrissait vraiment mes logs et j'ai eu une réponse de l'isp du gus qui m'a dit qu'ils lui enverraient un avertissement  (si je me souviens bien, c'était à peu près ça, ça fait des années déjà)

(si je me souviens bien, c'était à peu près ça, ça fait des années déjà)